Devo dire che non so da quanto tempo è presente questa “feature“.

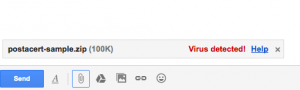

Oggi ho avuto la necessità di inviare per mail un allegato contenente un codice malevolo.

Un’attività di routine, nulla di strano o di incredibilmente complicato. Si salva il codice archiviandolo in un archivio compresso e cifrato con password e si spedisce senza grosse difficoltà.

Puoi trovare il server che ti rifiuta l’invio in quanto non riesce ad esaminare preventivamente l’allegato essendo cifrato.

Quello che non mi è mai successo prima è trovare il client (e già qui è interessante il ruolo proattivo) che ti vieta l’invio in quanto riconosce che l’allegato contiene un virus.

Il fatto che dopo qualche secondo dalla fine dell’upload ti sia inibito l’invio per “Virus detected” fa pensare. Ripeto: zip compresso e cifrato con password.

*** EDIT ***

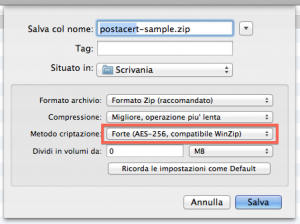

Per arricchire le informazioni a contorno vi dico che il file zip cifrato era compresso volutamente con la compressione migliore (dunque computazionalmente più pesante).

Il metodo di encryption, AES-256 compatibile con winzip (uso un mac).

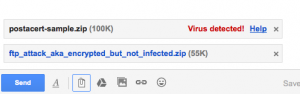

Per verifica, onde evitare falsi positivi ovvero “non accetto file cifrato nel dubbio fossero infetti e restituisco stringhe allarmanti ma non ho idea di cosa ci sia dentro ma fa molto figo” ho usato gli stessi parametri su un file innocuo:

Ecco, adesso il quadro è decisamente più completo.

Che dire?

NOTA: alla fine l’ho inviato tramite la webmail di libero, chiaramente senza problemi di caricamento, invio o consegna.

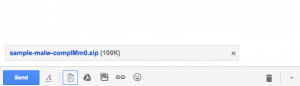

*** UPDATE ***

**** Usando una password complexity migliore (8 caratteri, almeno un maiuscolo, almeno 1 numero) il sample viene correttamente spedito e consegnato. ****

Evidentemente effettua un check con un dizionario non particolarmente esteso (performance? costo computazionale?).

Resta da capire perchè entra nel merito di un allegato che intendo spedire cifrato, malevolo o meno.

Sarebbe interessante approfondire i TOS & AUP.

*** UPDATE 2 ***

Ho inviato a VirusTotal i due file cifrati.

Per quello con password complessa nessuno dei motori di scansione riportava anomalie (solo 2 su 54 dichiarava di non riuscire ad ispezionare il file – time out -).

Quello con password semplice, lo stesso intercettato da gmail in fase di upload, è stato rilevato solo da F-prot:

Chissà, Gmail si appoggia (anche) a quel motore?