Tutti si ricorderanno dell’attacco (“extremely sophisticated cyberattack“) subito dal colosso RSA lo scorso marzo (qui la lettera aperta ai propri clienti da parte RSA).

Tutto faceva supporre che eravamo di fronte ad un nuovo APT, un advanced persistent threat ai danni della società che fa della sicurezza il proprio core business con organizzazioni, agenzie governative ed istituzioni di tutto il mondo.

Un APT attack che si conclude sfruttando uno zero-day exploit relativo ad una vulnerabilità di Adobe Flash.

The email was crafted well enough to trick one of the employees to retrieve it from their Junk mail folder, and open the attached excel file. It was a spreadsheet titled “2011 Recruitment plan.xls.(*)

(*) Anatomy of an attack, RSA blog

In un primo momento l’allarme sembrava essere rientrato e che nessuno dei clienti RSA era a rischio.

Dopo qualche mese (fine maggio) la Lockheed Martin (U.S. Defence contractor) denunciava il tentativo di intromissione ai propri sistemi tramite l’utilizzo di chiavi duplicate generate dal SecurID RSA.

Dopo qualche giorno, è la volta di un altro gigante della difesa americana. Ecco quanto si legge su wired:

“L-3 Communications has been actively targeted with penetration attacks leveraging the compromised information,” read an April 6 e-mail from an executive at L-3’s Stratus Group to the group’s 5,000 workers, one of whom shared the contents with Wired.com on condition of anonymity.

Dopo qualche giorno anche la Northrop Grumman disabilita l’accesso remoto senza preavviso lasciando trasparire un ennesimo caso di intrusione.

A questo punto, con una seconda lettera aperta, RSA ammette la compromissione ed il furto di informazioni riservate (e l’utilizzo delle informazioni carpite nell’attacco alla Lockheed, ndr)

“Against this backdrop of increasingly frequent attacks, on Thursday, June 2, 2011, we were able to confirm that information taken from RSA in March had been used as an element of an attempted broader attack on Lockheed Martin, a major U.S. government defense contractor. Lockheed Martin has stated that this attack was thwarted.”

e l’imminente sostituzione dei token SecurID emessi.

Fino a qui, specialmente per gli addetti ai lavori, è solo un riepilogo, spero gradito, di una vicenda molto grave sulla quale si è detto relativamente poco:

un APT attack, un “extremely sophisticated attack” che si conclude sfruttando uno zero-day exploit relativo ad una vulnerabilità di Adobe Flash.

Manca un capitolo: sappiamo che, lato client, tutto è partito da una mail…

“The email was crafted well enough to trick one of the employees to retrieve it from their Junk mail folder, and open the attached excel file. It was a spreadsheet titled “2011 Recruitment plan.xls.”(*)

(*) Anatomy of an attack, RSA blog

Purtroppo non sono stati forniti da RSA ulteriori dettagli su questa “crafted well enough” email.

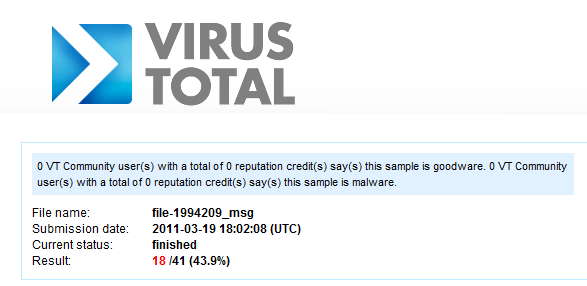

Alla F-Secure sono riusciti a risalire alla mail ed al file incriminato. Come?

Evidentemente qualcuno alla EMC, la divisione di RSA oggetto dell’attacco, ha voluto effettuare una scansione online del malware effettuando un upload dello stesso verso VirtusTotal, un online virus scanning site.

Come specificato nelle condizioni d’uso di VirusTotal il file è stato condiviso con le industrie del settore per approfondire e condividere la conoscenza di un potenziale nuovo malware.

Dunque quanto ha tenuto in apprensione RSA ed i suoi clienti era in possesso dei maggiori vendor di sicurezza informatica benché a loro insaputa.

Ecco quanto ricostruisce F-Secure:

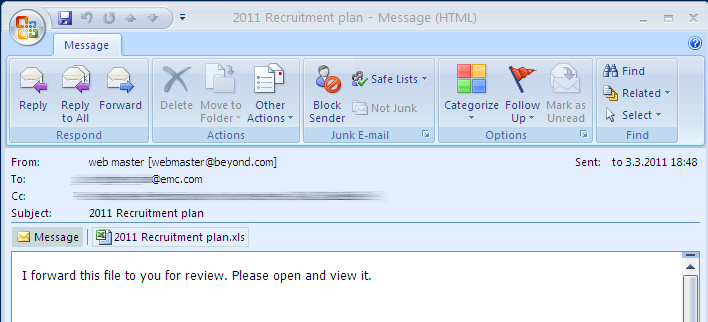

Ed ecco come appare la well enough crafted email:

La mail è stata oggetto di spoofing e sembra inviata dal sito di recruiting beyond.com ed è stata inviata ad un impiegato/utente @emc.com ed in copia altri tre indirizzi analoghi.

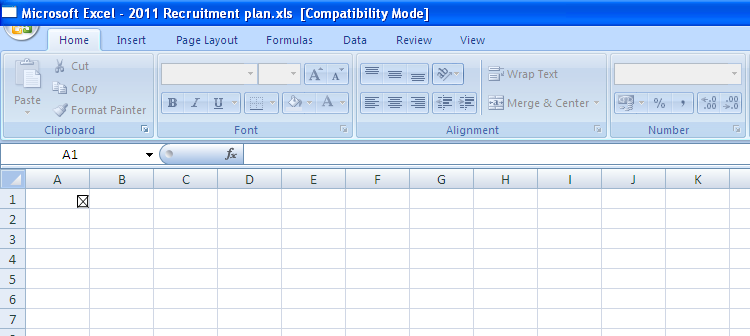

Aprendo l’allegato:

Quella checkbox visibile è un embedded flash object che sfrutta quella che era una vulnerabilità non ancora sanata (per quale motivo excel supporti tali oggetti embedded merita tutta un’altra discussione, ndr).

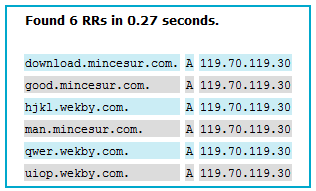

L’oggetto flash usa la CVE-2011-0609 per eseguire del codice malevolo ed installa quella che si scoprirà essere identificata come Poisin Ivy backdoor. Al termine dell’infezione, il codice chiude excel mentre la Poison contatta il suo server

su good.mincesur.com (il dominio mincesur.com è stato già usato per attacchi simili, ndr).

Qui un video di cosa succede all’apertura del file xls incriminato:

Riflessioni

La mail, a metà strada tra il phishing e lo scamming, fa chiaramente uso di ingegneria sociale ma non mi sembra si possa considerare well enogh crafted email nè un extremely sophisticated attack.

Sebbene la vulnerabilità sfruttata era una zero-day (quindi non esisteva, in quel periodo, un’apposita patch) risulta poco accettabile e sostenibile che in colossi che fanno della sicurezza altrui il proprio core business non implementino soluzioni parallele infrastrutturali ed applicative a supporto di casi del genere.

Cos’è sofisticato?

Sicuramente lo è l’exploit per sfruttare la vulnerabilità flash ed innoculare la backdoor. Quest’ultima, per altro, non era tra le più sofisticate.

Il target, sicuramente: andare a procurarsi i codici direttamente alla fonte per poi attaccare la Lockheed Martin, ad esempio, è molto sofisticato, ambizioso e preoccupante.

La componente APT?

Una volta effettuata la connessione l’attaccante ha accesso remoto completo non solo alla postazione target ma a tutte le risorse aziendali condivise a cui l’impiegato target (le sue credenziali, ndr) avevano accesso (dischi remoti, server intermedi, sistemi documentali, collaboration, etc…).

Non stupirebbe pertanto che gli attaccanti possano avere usato e monitorato per diverso tempo le attività del target fino all’ottenimento dell’accesso ai dati SecurID cercati.

Conclusioni

Non è accettabile che una zero-day possa compromettere strutture di questo livello così come non è pensabile di basare la propria sicurezza su sistemi sempre up-to-date (è praticamente impossibile).

Nello specifico sembra assurdo ma anche in questo caso l’anello debole si colloca tra il monitor e la spalliera della sedia.

_____

Clusit

2 thoughts on “Attacco RSA: dettagli e riflessioni – How RSA was breached –”